分散型IDまたは識別子(DID)は、個人、オブジェクト、または組織を一意に定義するいくつかの属性を持つスキームにすぎません。従来のID管理システムは、企業のディレクトリサービスや認証局などの一元化された機関に基づいています。 DIDは、一元化されたレジストリ、IDプロバイダー、または認証局から独立して、DIDサブジェクトの完全な制御下にあります。.

ブロックチェーンテクノロジーの出現は、完全に分散化されたID管理(DIDM)を実装する機会を提供します。 DIDMでは、すべてのID所有者が、グローバルに分散された元帳の形で共通の信頼のルートを共有します.

各DIDレコードは、ID所有者の管理下にある秘密鍵によって暗号で保護されています。インターネットのID層になる可能性があるため、インターネットのセキュリティ値を再定義するための欠落しているリンクであると考えられています。 DIDの仕様は、World Wide Web Consortium(W3C)によって作成されています。.

DIDの利点

Markus Sabadello、DID仕様の共著者およびCEO ドナウテック, DIDを使用する一般的な利点について説明しました。

「DIDは、永続的で安全でグローバルに解決可能なデジタルIDを確立する機能を提供するため、重要なイノベーションですが、DIDの作成には中央の権限や仲介者は必要ありません。」

DIDは、参照するエンティティによって排他的に制御されるため、一般に次のように知られているものの基本的な構成要素です。 "自己主権のアイデンティティ" または "分散型アイデンティティ".

携帯電話会社から割り当てられていない電話番号を持っていると想像してみてください。代わりに、自分で電話番号を選択します。世界中の誰もがまだあなたに電話をかけることができ、誰もあなたからその電話番号を奪うことはできません-DIDはこの状況に似ています.

技術的には、DIDは有効なUniform Resource Identifier(URI)であるため、多くの汎用Webテクノロジーと互換性があります。それらは単一のユースケースまたはプロトコルに限定されません.

もう1つの利点は、DIDがさまざまなブロックチェーンやその他のターゲットシステムで機能するように設計されているため、相互運用性が提供されることです。.

DIDの用途は何ですか?

DIDは、ドキュメント、個人、会社、物理的なオブジェクトなど、デジタルまたは実際のリソースを識別するために使用できます。一般に、DID自体は、その所有者に関する一意性やその他のことを証明するものではありません。 DIDは単なる識別子です。さまざまな目的、関係、およびトランザクションのために、複数のDIDを持つことができ、多くの場合、そうする必要があります。.

ただし、DID自体は所有者に関する多くの情報を提供しませんが、DIDに加えてプロトコルを使用して、さまざまなことを確認できます。特定のDIDを制御していることを簡単に証明し、それを使用する(たとえば、Webサイトにログインする)ために、DIDAuthと呼ばれるチャレンジ/レスポンスプロトコルを使用できます。これは、 "分散型アイデンティティ" OpenIDConnectなどが行うように "フェデレーションアイデンティティ".

年齢、有効な運転免許証の所持、組織のメンバーシップなど、DIDの所有者に関するより複雑な事実を証明するために、次を使用できます。 検証可能な資格情報, W3Cによって標準化されています.

検証可能な資格情報は、DIDについて発行者によって証明されたクレームです。これらは、トランザクション中にDIDの所有者が証明として使用できます。 DIDに関連付けることができるクレームの範囲とセマンティクスに制限はありません。彼らは私たちの社会を構成する私たちの現実の人間や組織のアイデンティティのすべてと同じくらい豊かになることができます.

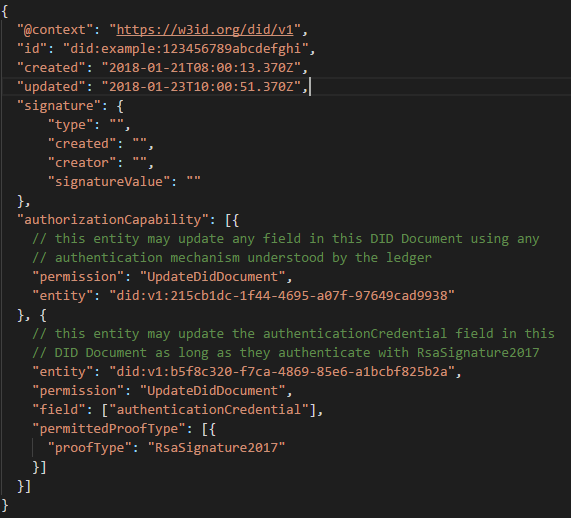

DID構造の例

DIDには多くのバリエーションがあります。完全な仕様ファイルは次の場所にあります。 W3C. 以下は、DIDを定義する1つの可能な方法です。ここに表示されるのは、作成日、ドキュメントが最後に更新された日付、署名フィールド(オプション)、および「authorizationCapability」を含むDIDの簡単な定義です。この最後のフィールドには、このDIDに対して特定の権限を取得する他のDIDを参照するオブジェクトが含まれます。たとえば、ID 215cb1dc-1f44-4695-a07f-97649cad9938のDIDは、このDIDを更新するためのアクセス許可を受け取ります。.

出典:W3C-https://w3c-ccg.github.io/did-spec/#requirements-of-did-method-specifications

「署名」フィールドはしばしば誤解されます。ザ・ "署名" フィールドは、DIDドキュメントが改ざんされていないこと、および署名者が署名時に特定の秘密鍵を制御したことを証明するだけです。ただし、署名は、署名者が実際のDID所有者であることを証明するものではありません。したがって、これは追加のセキュリティ機能になる可能性がありますが、DIDを操作するときにそれ自体に依存することはできません。これは、Bitcointalk.comフォーラムでPGP鍵を公開して、Bitcointalkアカウントにリンクされた鍵を所有していることを証明するプロセスに似ています。.

Markus Sabadelloは、「permission」フィールドはDID仕様の不安定な要素であり、おそらく削除されると述べています。その意図は、誰がDIDドキュメントを更新できるかに関する許可を表明することです。ただし、これにはいくつかの問題があります。

- さまざまな種類のDID(DIDメソッド)には、更新の管理方法に関して非常に異なるアイデアと可能性があります。 DID更新に関する承認情報は、すべてのDIDに対して普遍的な方法でこれを義務付けるのではなく、それらの特定のDIDメソッドによって指定する必要があります。.

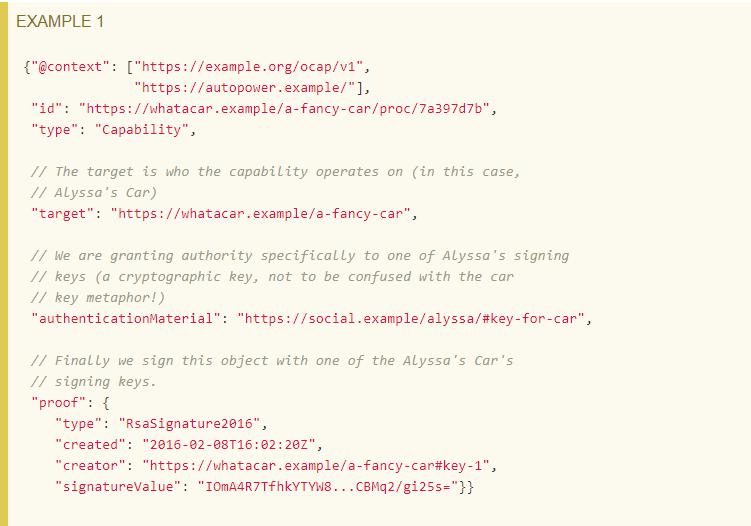

- 権限を表現するための従来のアクセス制御リストの代わりに、オブジェクト機能と呼ばれる代替モデルを検討してきました。これは、DIDと非常によく似たこの仕様の例です。.

出典:W3C-https://w3c-ccg.github.io/ld-ocap/

ユースケース

最も簡単な例は、Webサイトへのログインです。 DIDと関連するキーを保存するデジタルウォレットがあり、ログイン時にポップアップして確認を求めるブラウザプラグインまたはアプリを使用できます。アイデアはMetaMaskプラグインと少し似ていますが、それほど高度ではありません。.

別の例は "自分のアイデンティティをもたらす" オンラインで買い物をするとき。オンラインストアで本を購入することができ、チェックアウトするときに、DIDを提供するだけです(これもプラグインまたはアプリを使用します)。これにより、ストアのWebサイトでアカウントを作成しなくても、配送先住所と支払い情報を共有できます。少額の割引を受けるためにすべての店舗で入手できる顧客ロイヤルティカードを、分散型識別子のIDフィールドにリンクするという現実の世界に線を引くこともできます。.

最後に、より高度な例は分散型名簿です。完全な制御、透明性、およびデータの移植性を備えて、友人や関心のある企業との接続を維持し、個人の住所やその他のプロファイル情報を友人と共有することができます。プロファイル情報が変更されるたびに、接続が自動的に通知されます。 DIDは、誰もあなたから奪うことができないDID所有者間の生涯にわたる接続を可能にします.

DIDはセキュリティを強化します

DIDがセキュリティをどのように強化するかを理解するには、最初に公開鍵インフラストラクチャ(PKI)とは何かを理解する必要があります。 PKIは、主にデータの暗号化や署名に使用されます。データの暗号化とは、許可された人以外はデータを読み取れないようにスクランブルすることです。 PKIは、X.509証明書とも呼ばれるデジタル証明書と呼ばれるメカニズムに基づいています。証明書を仮想IDカードと考えてください。 PKIは、認証局(CA)とも呼ばれます。たとえば、VeriSignは、署名されたSSL / TLS証明書を提供することで信頼のWebを作成するための有名なCAです。.

PKIはこの情報を格納するために集中型データベースを使用するため、DIDはPKIの分散型バリアントと考えることができます。 DIDは、分散型公開鍵インフラストラクチャ(DPKI)の基盤を形成します.

つまり、DID間のすべてのデータ共有とメッセージングは、従来のPKIと同様に、DIDに関連付けられた暗号化キーを使用して認証および暗号化されますが、従来の認証局の欠点はありません。.

過去に、Webサーバーで使用されている既存のTLS証明書アーキテクチャが、検閲や操作に対して脆弱であることが判明した例は数多くあります。 DIDを使用すると、すべてのDIDが独自のDIDを表すため、この仲介者の脅威を排除できます。 "信頼の根". これは、信頼されるために中央当局によって管理および発行される必要がないことを意味します.

もう1つの重要なセキュリティ機能は、DIDが永続的であることです。つまり、DIDに関連付けられた暗号化キーは、新しいDIDを作成しなくても、さまざまなメカニズムを通じて安全にローテーションおよび取り消すことができます。次の小見出しで、この「取り消し」の側面について詳しく説明します。.

DIDを削除または取り消す

分散型識別子に関するW3C仕様の最新バージョン(v0.7)では、「削除/取り消し」を見つけることができるさまざまなDID操作について説明しています。分散型台帳テクノロジー(DLT)は本質的に不変であるため、これはかなり奇妙です。この側面をさらに詳しく見ていきましょう.

DIDを作成するために最初のトランザクションが発行されると、それ以降のトランザクションを更新できます。 "取り消す" または "終了する", DID。 DIDの履歴は追加のみであり、無限に存在する場合がありますが、DIDの現在の状態は、すべてのトランザクションの累積合計によって定義されます。.

その履歴に特別なトランザクションが追加されると、DIDは次のようにマークされます。 "取り消された". また、DLTにはDIDの作成と保存に適した便利なプロパティがありますが、DLTで可能なテクノロジーはDLTだけではないことに注意してください。 DIDは、分散ハッシュテーブル(DHT)、分散ファイルシステム(IPF)、データベース(BigchainDB)、またはその他の分散ネットワークを使用して作成することもできます。.

DID仕様の状況

まだいくつかの未解決の問題がありますが、DIDのW3Cワークグループは、2018年の3月または4月までに比較的安定した実装者ドラフトを公開する予定です。完成したW3C標準に到達することは、まだ予測できないはるかに長いプロセスです。.

さらに、W3Cは、Universal Resolverなど、識別子リゾルバーとして機能し、分散型識別子システムと連携するツールも開発しています。 JavaおよびPython3プログラミング言語の実装が利用可能です.

将来および最終的な考え:

Markus Sabadelloは、次のように述べています。「DIDに取り組んでいる私たちの人々は、世界中からこのテクノロジーに非常に大きな関心を寄せています。 DIDは、最終的に実現する機会を持つことに他なりません。 "IDレイヤーがありません" インターネットの." DIDは、ユーザー名、ドメイン名、認証局、次のような一元化されたIDサービスなど、現在のインターネットIDインフラストラクチャの多くを置き換える可能性があります。 "Facebookでログインする". これに適応するには時間がかかる場合があります "分散型アイデンティティ" パラダイムですが、認証、データ共有、メッセージングがどのように機能するかについてのより良い基盤になります.

Facebook

Facebook YouTube

YouTube