เอกลักษณ์หรือตัวระบุแบบกระจายอำนาจ (DID) ไม่ได้เป็นอะไรมากไปกว่าโครงร่างที่มีคุณลักษณะหลายอย่างที่กำหนดบุคคลวัตถุหรือองค์กรโดยไม่ซ้ำกัน ระบบการจัดการข้อมูลประจำตัวทั่วไปขึ้นอยู่กับหน่วยงานส่วนกลางเช่นบริการไดเรกทอรีขององค์กรหรือผู้ออกใบรับรอง DID อยู่ภายใต้การควบคุมของหัวเรื่อง DID โดยเป็นอิสระจากการลงทะเบียนส่วนกลางผู้ให้บริการข้อมูลประจำตัวหรือผู้ออกใบรับรอง.

การเกิดขึ้นของเทคโนโลยีบล็อกเชนเปิดโอกาสให้ใช้การจัดการข้อมูลประจำตัวแบบกระจายอำนาจอย่างเต็มที่ (DIDM) ใน DIDM เจ้าของข้อมูลประจำตัวทั้งหมดจะแบ่งปันรากแห่งความไว้วางใจร่วมกันในรูปแบบของบัญชีแยกประเภทที่กระจายทั่วโลก.

บันทึก DID แต่ละรายการได้รับการเข้ารหัสด้วยคีย์ส่วนตัวภายใต้การควบคุมของเจ้าของข้อมูลประจำตัว เชื่อกันว่าเป็นลิงก์ที่ขาดหายไปในการกำหนดค่าความปลอดภัยของอินเทอร์เน็ตใหม่เนื่องจากอาจกลายเป็นชั้นข้อมูลประจำตัวของอินเทอร์เน็ตได้ ข้อกำหนดสำหรับ DID ถูกสร้างขึ้นโดย World Wide Web Consortium (W3C).

ข้อดีของ DIDs

Markus Sabadello ผู้ร่วมเขียนข้อกำหนด DID และซีอีโอของ ดานูบเทค, อธิบายประโยชน์ทั่วไปของการใช้ DIDs:

“ DID เป็นนวัตกรรมที่สำคัญเพราะทำให้เราสามารถสร้างตัวระบุดิจิทัลที่คงอยู่ปลอดภัยและแก้ไขได้ทั่วโลก แต่การสร้างของพวกเขาไม่จำเป็นต้องมีหน่วยงานกลางหรือตัวกลาง”

DID ถูกควบคุมโดยหน่วยงานที่อ้างถึงเท่านั้นดังนั้นจึงเป็นส่วนประกอบพื้นฐานสำหรับสิ่งที่เรียกโดยทั่วไป "อัตลักษณ์อธิปไตยของตนเอง" หรือ "เอกลักษณ์ที่กระจายอำนาจ".

ลองนึกภาพว่ามีหมายเลขโทรศัพท์ที่ผู้ให้บริการมือถือของคุณไม่ได้กำหนดให้ แต่คุณเลือกหมายเลขนั้นเอง ใคร ๆ ในโลกก็ยังโทรหาคุณได้และไม่มีใครสามารถนำหมายเลขโทรศัพท์นั้นไปจากคุณได้ – DID คล้ายกับสถานการณ์นี้.

ในทางเทคนิค DID คือ Uniform Resource Identifiers (URI) ที่ถูกต้องดังนั้นจึงเข้ากันได้กับเทคโนโลยีเว็บที่ใช้งานทั่วไปจำนวนมาก ไม่ จำกัด เฉพาะกรณีการใช้งานหรือโปรโตคอลเดียว.

ข้อดีอีกประการหนึ่งคือ DID ได้รับการออกแบบมาเพื่อทำงานกับบล็อคเชนและระบบเป้าหมายอื่น ๆ ที่แตกต่างกันดังนั้นจึงให้ความสามารถในการทำงานร่วมกัน.

การใช้งานของ DIDs คืออะไร?

สามารถใช้ DID เพื่อระบุทรัพยากรดิจิทัลหรือในชีวิตจริงเช่นเอกสารบุคคล บริษัท หรือวัตถุทางกายภาพ โดยทั่วไปแล้ว DID ด้วยตัวมันเองไม่ได้พิสูจน์ความเป็นเอกลักษณ์หรือสิ่งอื่นใดเกี่ยวกับเจ้าของ DID เป็นเพียงตัวระบุ คุณสามารถและในหลาย ๆ กรณีควรมี DID หลายตัวเพื่อวัตถุประสงค์ความสัมพันธ์และธุรกรรมที่แตกต่างกัน.

อย่างไรก็ตามแม้ว่า DID จะไม่ได้ให้ข้อมูลเกี่ยวกับเจ้าของมากนัก แต่คุณสามารถใช้โปรโตคอลที่อยู่ด้านบนของ DID เพื่อตรวจสอบสิ่งต่างๆได้ เพื่อพิสูจน์ว่าคุณควบคุม DID บางอย่างและใช้งานได้ (เช่นเข้าสู่ระบบเว็บไซต์) คุณสามารถใช้โปรโตคอลการท้าทาย / การตอบกลับที่เรียกว่า DID Auth สิ่งนี้ตอบสนองฟังก์ชันที่คล้ายกันสำหรับ "เอกลักษณ์ที่กระจายอำนาจ" เช่น OpenID Connect และอื่น ๆ ทำเพื่อ "อัตลักษณ์ของสหพันธรัฐ".

ในการพิสูจน์ข้อเท็จจริงที่ซับซ้อนยิ่งขึ้นเกี่ยวกับเจ้าของ DID เช่นอายุการครอบครองใบอนุญาตขับขี่ที่ถูกต้องหรือการเป็นสมาชิกในองค์กรคุณสามารถใช้ ข้อมูลรับรองที่ตรวจสอบได้, ซึ่งได้รับการกำหนดมาตรฐานโดย W3C.

ข้อมูลรับรองที่ตรวจสอบได้คือการอ้างสิทธิ์ที่รับรองโดยผู้ออกเกี่ยวกับ DID จากนั้นสามารถใช้เป็นหลักฐานโดยเจ้าของ DID ในระหว่างการทำธุรกรรม ไม่มีการ จำกัด ขอบเขตและความหมายของการเรียกร้องที่สามารถเชื่อมโยงกับ DID; พวกเขาสามารถร่ำรวยได้เช่นเดียวกับอัตลักษณ์ของมนุษย์และองค์กรในชีวิตจริงที่ประกอบกันเป็นสังคมของเรา.

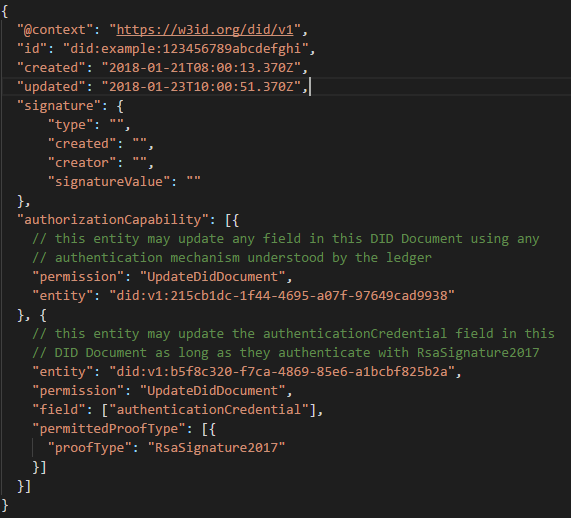

ตัวอย่างโครงสร้าง DID

เป็นไปได้หลายรูปแบบสำหรับ DID สามารถดูไฟล์ข้อมูลจำเพาะทั้งหมดได้ที่ W3C. ด้านล่างนี้เป็นวิธีหนึ่งที่เป็นไปได้ในการกำหนด DID สิ่งที่เราเห็นต่อไปนี้คือคำจำกัดความง่ายๆของ DID ที่มีวันที่สร้างวันที่ที่มีการอัปเดตเอกสารเป็นครั้งสุดท้ายฟิลด์ลายเซ็น (ไม่บังคับ) และ “การอนุญาตความสามารถ” ฟิลด์สุดท้ายนี้ประกอบด้วยอ็อบเจ็กต์ที่อ้างถึง DID อื่น ๆ ที่ได้รับอนุญาตเฉพาะบน DID นี้ ตัวอย่างเช่น DID ที่มี ID 215cb1dc-1f44-4695-a07f-97649cad9938 ได้รับสิทธิ์ในการอัปเดต DID นี้.

ที่มา: W3C – https://w3c-ccg.github.io/did-spec/#requirements-of-did-method-specifications

ช่อง “ลายเซ็น” มักจะเข้าใจผิด "ลายเซ็น" เฉพาะฟิลด์ที่พิสูจน์ได้ว่าเอกสาร DID ไม่ได้ถูกดัดแปลงและผู้ลงนามควบคุมคีย์ส่วนตัวบางอย่างในขณะที่เซ็นชื่อ อย่างไรก็ตามลายเซ็นไม่ได้พิสูจน์ว่าผู้ลงนามเป็นเจ้าของ DID ที่แท้จริง ดังนั้นแม้ว่าจะเป็นคุณลักษณะด้านความปลอดภัยเพิ่มเติม แต่ก็ไม่สามารถพึ่งพาได้ด้วยตัวเองเมื่อทำงานกับ DID คล้ายกับขั้นตอนการปักหมุดคีย์ PGP แบบสาธารณะบนฟอรัม Bitcointalk.com เพื่อพิสูจน์ว่าคุณเป็นเจ้าของคีย์นั้นที่เชื่อมโยงกับบัญชี Bitcointalk ของคุณ.

Markus Sabadello ระบุว่าช่อง “การอนุญาต” เป็นองค์ประกอบที่ไม่เสถียรในข้อมูลจำเพาะ DID และอาจถูกลบออก ความตั้งใจคือการแสดงสิทธิ์เกี่ยวกับผู้ที่สามารถอัปเดตเอกสาร DID อย่างไรก็ตามมีปัญหาเล็กน้อยในเรื่องนี้:

- DID (วิธี DID) ประเภทต่างๆมีแนวคิดและความเป็นไปได้ที่แตกต่างกันมากเกี่ยวกับวิธีจัดการการอัปเดต ข้อมูลการอนุญาตใด ๆ เกี่ยวกับการอัปเดต DID ควรระบุโดยวิธีการ DID เฉพาะเหล่านั้นแทนที่จะกำหนดให้เป็นแบบสากลสำหรับ DID ทั้งหมด.

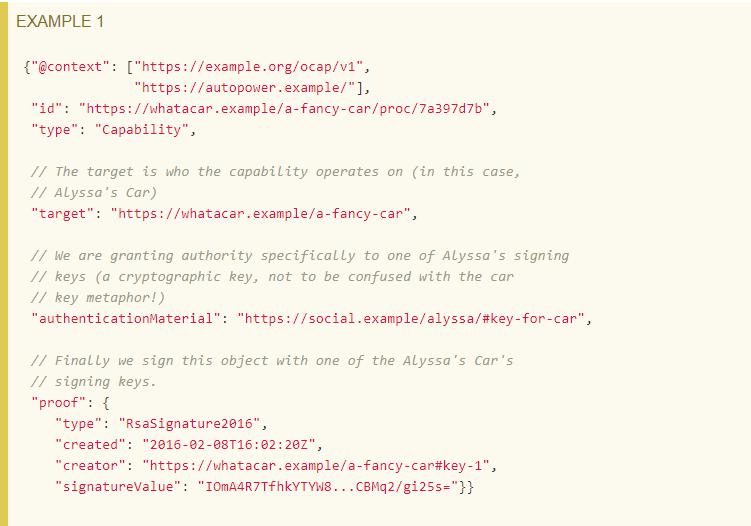

- แทนที่จะเป็นรายการควบคุมการเข้าถึงแบบเดิมสำหรับการแสดงสิทธิ์เราได้ดูรูปแบบทางเลือกที่เรียกว่าความสามารถของวัตถุ นี่คือตัวอย่างของข้อกำหนดนี้ซึ่งคล้ายกับ DID มาก.

ที่มา: W3C – https://w3c-ccg.github.io/ld-ocap/

กรณีการใช้งาน

ตัวอย่างที่ง่ายที่สุดคือการเข้าสู่เว็บไซต์ คุณจะมีกระเป๋าเงินดิจิทัลที่เก็บ DID และคีย์ที่เกี่ยวข้องและคุณสามารถใช้ปลั๊กอินเบราว์เซอร์หรือแอปที่ปรากฏขึ้นและขอการยืนยันเมื่อคุณเข้าสู่ระบบแนวคิดนี้เทียบได้กับปลั๊กอิน MetaMask เล็กน้อย แต่มีขั้นสูงน้อยกว่า.

อีกตัวอย่างหนึ่งคือ "นำเอกลักษณ์ของคุณเอง" เมื่อช้อปปิ้งออนไลน์ คุณสามารถซื้อหนังสือได้ที่ร้านค้าออนไลน์และเมื่อชำระเงินคุณเพียงแค่จัดหา DID ของคุณ (อีกครั้งโดยใช้ปลั๊กอินหรือแอป) ด้วยวิธีนี้คุณจะสามารถแบ่งปันที่อยู่จัดส่งและข้อมูลการชำระเงินของคุณได้โดยไม่ต้องสร้างบัญชีกับเว็บไซต์ของร้านค้า เรายังสามารถลากเส้นเข้ากับโลกจริงที่เราเชื่อมโยงบัตรสะสมคะแนนของลูกค้าซึ่งเราได้รับในทุกร้านค้าเพื่อรับส่วนลดเล็กน้อยไปยังช่อง ID ของตัวระบุที่กระจายอำนาจของเรา.

สุดท้ายตัวอย่างขั้นสูงกว่าคือสมุดรายชื่อแบบกระจาย คุณสามารถติดต่อกับเพื่อนของคุณตลอดจนธุรกิจที่คุณสนใจและแบ่งปันที่อยู่ส่วนตัวของคุณและข้อมูลโปรไฟล์อื่น ๆ กับพวกเขาด้วยการควบคุมอย่างเต็มที่ความโปร่งใสและการเคลื่อนย้ายข้อมูล ทุกครั้งที่ข้อมูลโปรไฟล์ของคุณเปลี่ยนแปลงการเชื่อมต่อของคุณจะได้รับการแจ้งเตือนโดยอัตโนมัติ DID ช่วยให้สามารถเชื่อมต่อตลอดชีวิตระหว่างเจ้าของ DID ที่ไม่มีใครสามารถพรากจากคุณไปได้.

DID ช่วยเพิ่มความปลอดภัย

เพื่อให้เข้าใจว่า DID ช่วยเพิ่มความปลอดภัยได้อย่างไรอันดับแรกเราต้องทำความคุ้นเคยกับโครงสร้างพื้นฐานคีย์สาธารณะ (PKI) PKI ใช้เป็นหลักในการเข้ารหัสและ / หรือลงนามข้อมูล การเข้ารหัสข้อมูลหมายถึงการเข้ารหัสข้อมูลในลักษณะที่ทำให้ไม่สามารถอ่านได้ยกเว้นบุคคลที่ได้รับอนุญาต PKI ใช้กลไกที่เรียกว่าใบรับรองดิจิทัลหรือที่เรียกว่าใบรับรอง X.509 คิดว่าใบรับรองเป็นเสมือนบัตรประจำตัว PKI เรียกอีกอย่างว่าผู้ออกใบรับรอง (CA) ตัวอย่างเช่น VeriSign เป็น CA ที่รู้จักกันดีในการสร้างเว็บแห่งความไว้วางใจโดยเสนอใบรับรอง SSL / TLS ที่เซ็นชื่อโดยพวกเขา.

เนื่องจาก PKI ใช้ฐานข้อมูลส่วนกลางในการจัดเก็บข้อมูลนี้เราจึงสามารถคิดว่า DID เป็นตัวแปรแบบกระจายอำนาจของ PKI DIDs เป็นพื้นฐานสำหรับโครงสร้างพื้นฐานคีย์สาธารณะแบบกระจายอำนาจ (DPKI).

ซึ่งหมายความว่าการแบ่งปันข้อมูลและการส่งข้อความระหว่าง DID จะได้รับการพิสูจน์ตัวตนและเข้ารหัสโดยใช้คีย์การเข้ารหัสที่เชื่อมโยงกับ DID ซึ่งคล้ายกับ PKI แบบเดิม แต่ไม่มีข้อบกพร่องของผู้ออกใบรับรองแบบเดิม.

มีตัวอย่างมากมายที่ในอดีตสถาปัตยกรรมใบรับรอง TLS ที่มีอยู่ซึ่งใช้โดยเว็บเซิร์ฟเวอร์นั้นเสี่ยงต่อการถูกเซ็นเซอร์และการจัดการ ด้วย DIDs การคุกคามของตัวกลางนี้สามารถกำจัดได้เนื่องจาก DID ทุกตัวเป็นตัวแทนของตัวมันเอง "รากเหง้าของความไว้วางใจ". ซึ่งหมายความว่าพวกเขาไม่จำเป็นต้องได้รับการควบคุมและออกโดยหน่วยงานกลางเพื่อให้ได้รับความไว้วางใจ.

คุณลักษณะด้านความปลอดภัยที่สำคัญอีกประการหนึ่งคือ DID นั้นคงอยู่ ซึ่งหมายความว่าคีย์การเข้ารหัสที่เกี่ยวข้องกับ DID สามารถหมุนและเพิกถอนได้อย่างปลอดภัยผ่านกลไกต่างๆโดยไม่ต้องสร้าง DID ใหม่ เราจะเจาะลึกประเด็น “การเพิกถอน” นี้เพิ่มเติมภายใต้หัวข้อย่อยถัดไป.

ลบหรือเพิกถอน DID

เวอร์ชันล่าสุด (v0.7) ของข้อกำหนด W3C บน Decentralized Identifiers กล่าวถึงการดำเนินการ DID ที่แตกต่างกันซึ่งเราสามารถค้นหา“ Delete / Revoke” ได้ สิ่งนี้ค่อนข้างแปลกเนื่องจากเทคโนโลยีบัญชีแยกประเภทแบบกระจายอำนาจ (DLT) นั้นไม่เปลี่ยนรูปตามธรรมชาติ มาสำรวจแง่มุมนี้เพิ่มเติม.

เมื่อมีการออกธุรกรรมเริ่มต้นเพื่อสร้าง DID ธุรกรรมเพิ่มเติมสามารถอัปเดตได้เช่นกัน "ถอน" หรือ "ยุติ", DID. แม้ว่าประวัติของ DID อาจเป็นแบบผนวกเท่านั้นและมีอยู่ไม่สิ้นสุดสถานะปัจจุบันของ DID ถูกกำหนดโดยผลรวมสะสมของธุรกรรมทั้งหมด.

หากมีการเพิ่มธุรกรรมพิเศษในประวัตินั้นจะทำเครื่องหมาย DID เป็น "เพิกถอน". นอกจากนี้โปรดทราบว่าแม้ว่า DLT จะมีคุณสมบัติที่เป็นประโยชน์ซึ่งทำให้เหมาะสำหรับการสร้างและจัดเก็บ DID แต่ DLT ไม่ใช่เทคโนโลยีเดียวที่เป็นไปได้สำหรับ DID นอกจากนี้ยังสามารถสร้าง DID โดยใช้ตารางแฮชแบบกระจายอำนาจ (DHTs), ระบบไฟล์แบบกระจาย (IPF), ฐานข้อมูล (BigchainDB) หรือเครือข่ายแบบกระจายอำนาจอื่น ๆ.

สถานะของข้อกำหนด DID

ยังคงมีปัญหาบางประการที่เปิดอยู่ แต่กลุ่มงาน W3C สำหรับ DID คาดว่าจะเผยแพร่ร่าง Implementer’s Draft ที่ค่อนข้างเสถียรภายในเดือนมีนาคมหรือเมษายน 2018 การมาถึงมาตรฐาน W3C ที่เสร็จสมบูรณ์เป็นกระบวนการที่ยาวนานกว่ามากซึ่งพวกเขายังไม่สามารถคาดเดาได้.

นอกจากนี้ W3C ยังกำลังพัฒนาเครื่องมือเช่น Universal Resolver ซึ่งทำหน้าที่เป็นตัวแก้ไขตัวระบุและทำงานร่วมกับระบบตัวระบุแบบกระจายอำนาจ การใช้งานพร้อมใช้งานสำหรับภาษาโปรแกรม Java และ Python3.

ความคิดในอนาคตและสุดท้าย:

Markus Sabadello กล่าวว่า“ พวกเราที่ทำงานเกี่ยวกับ DID กำลังได้รับความสนใจอย่างไม่น่าเชื่อในเทคโนโลยีนี้จากทั่วทุกมุมโลก เราคิดว่า DID ไม่น้อยไปกว่าการมีโอกาสได้ตระหนักถึง "ไม่มีเลเยอร์ข้อมูลประจำตัว" ของอินเทอร์เน็ต." DIDs มีศักยภาพที่จะแทนที่โครงสร้างพื้นฐานข้อมูลประจำตัวอินเทอร์เน็ตในปัจจุบันซึ่งรวมถึงสิ่งต่างๆเช่นชื่อผู้ใช้ชื่อโดเมนผู้ออกใบรับรองและบริการข้อมูลประจำตัวแบบรวมศูนย์เช่น "เข้าสู่ระบบด้วย Facebook". อาจต้องใช้เวลาสักพักในการปรับตัวให้เข้ากับสิ่งนี้ "เอกลักษณ์ที่กระจายอำนาจ" กระบวนทัศน์ แต่มันจะกลายเป็นพื้นฐานที่ดีขึ้นสำหรับการพิสูจน์ตัวตนการแบ่งปันข้อมูลและการส่งข้อความจะทำงานอย่างไร.

Facebook

Facebook YouTube

YouTube