Децентрализованная идентификация или идентификатор (DID) – это не что иное, как схема с несколькими атрибутами, которые однозначно определяют человека, объект или организацию. Обычные системы управления идентификацией основаны на централизованных органах власти, таких как корпоративные службы каталогов или центры сертификации. DID полностью контролируются субъектом DID, независимо от централизованного реестра, поставщика удостоверений или центра сертификации..

Появление технологии блокчейн дает возможность реализовать полностью децентрализованное управление идентификацией (DIDM). В DIDM все владельцы удостоверений имеют общий корень доверия в виде глобально распределенного реестра..

Каждая запись DID криптографически защищена закрытыми ключами под контролем владельца удостоверения. Считается, что это недостающее звено для переопределения ценностей безопасности Интернета, поскольку оно может стать уровнем идентификации в Интернете. Спецификация для DID создается Консорциумом World Wide Web (W3C)..

Преимущества DID

Маркус Сабаделло, соавтор спецификации DID и генеральный директор Danube Tech, объяснил общие преимущества использования DID:

«DID являются важным нововведением, потому что они дают нам возможность создавать цифровые идентификаторы, которые являются постоянными, безопасными и глобально разрешаемыми, но для их создания не требуется центральный орган или посредник».

DID контролируются исключительно той организацией, на которую они ссылаются, и поэтому являются фундаментальным строительным блоком для того, что обычно называют "суверенная идентичность" или же "децентрализованная идентичность".

Представьте, что у вас есть номер телефона, который не присвоен вам вашим оператором мобильной связи, а вы выбираете его сами. Любой человек в мире все еще может позвонить вам, и никто никогда не сможет отобрать у вас этот номер телефона – DID похожи на эту ситуацию..

Технически DID являются действительными универсальными идентификаторами ресурсов (URI), поэтому они совместимы со многими универсальными веб-технологиями. Они не ограничиваются одним вариантом использования или протоколом..

Еще одно преимущество заключается в том, что DID предназначены для работы с различными блокчейнами и другими целевыми системами, что обеспечивает совместимость..

Как используются DID?

DID могут использоваться для идентификации любого цифрового или реального ресурса, такого как документ, физическое лицо, компания или физический объект. Как правило, DID сам по себе не доказывает уникальность или что-либо еще о его владельце. DID – это просто идентификатор. Вы можете и во многих случаях должны иметь несколько DID для разных целей, отношений и транзакций..

Однако, хотя сам по себе DID не дает много информации о владельце, вы можете использовать протоколы поверх DID для проверки ряда вещей. Чтобы просто доказать, что вы контролируете определенный DID, и использовать его (например, для входа на веб-сайт), вы можете использовать протокол запроса / ответа, называемый DID Auth. Это выполняет аналогичную функцию для "децентрализованная идентичность" как OpenID Connect и другие делают для "федеративная идентичность".

Чтобы доказать более сложные факты о владельце DID, такие как его возраст, наличие действительных водительских прав или членство в организации, вы можете использовать Проверяемые учетные данные, которые стандартизируются W3C.

Проверяемые учетные данные – это утверждения о DID, подтвержденные эмитентом. Затем они могут быть использованы в качестве доказательства владельцем DID во время транзакции. Нет ограничений на объем и семантику утверждений, которые могут быть связаны с DID; они могут быть такими же богатыми, как и вся наша реальная человеческая и организационная идентичность, из которых состоят наши общества..

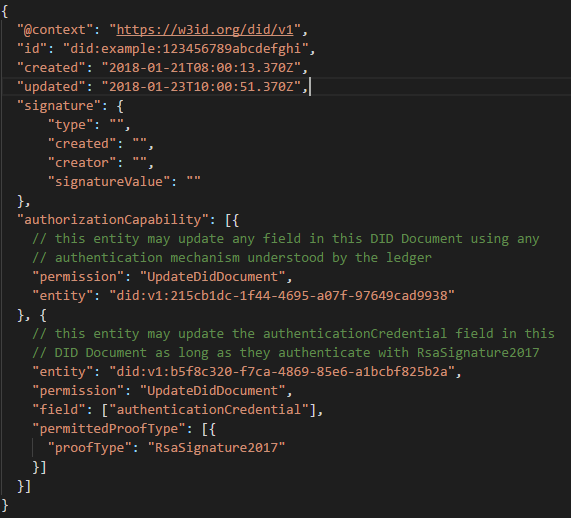

Пример структуры DID

Для DID возможно множество вариантов. Полный файл спецификаций можно найти по адресу W3C. Ниже приведен один из возможных способов определения DID. Здесь мы видим простое определение DID с датой создания, датой последнего обновления документа, полем подписи (необязательно) и «authorizationCapability». Это последнее поле содержит объекты, относящиеся к другим DID, которые получают конкретное разрешение на этот DID. Например, DID с ID 215cb1dc-1f44-4695-a07f-97649cad9938 получает разрешение на обновление этого DID..

Источник: W3C – https://w3c-ccg.github.io/did-spec/#requirements-of-did-method-specifications

Поле «подпись» часто понимается неправильно. В "подпись" только доказывает, что документ DID не был подделан и что подписывающая сторона контролировала определенный закрытый ключ во время его подписания. Однако подпись не доказывает, что подписавшая сторона является фактическим владельцем DID. Таким образом, хотя это может быть дополнительная функция безопасности, на нее нельзя полагаться при работе с DID. Это похоже на процесс публичной публикации ключа PGP на форуме Bitcointalk.com, чтобы доказать, что у вас есть ключ, связанный с вашей учетной записью Bitcointalk..

Маркус Сабаделло заявил, что поле «разрешение» является нестабильным элементом в спецификации DID и, вероятно, будет удалено. Его цель состоит в том, чтобы выразить разрешения относительно того, кто может обновлять документ DID. Однако с этим есть несколько проблем:

- Различные типы DID (методы DID) имеют очень разные идеи и возможности относительно того, как управлять обновлениями. Любая авторизационная информация об обновлениях DID должна быть указана этими конкретными методами DID, а не обязательным универсальным способом для всех DID..

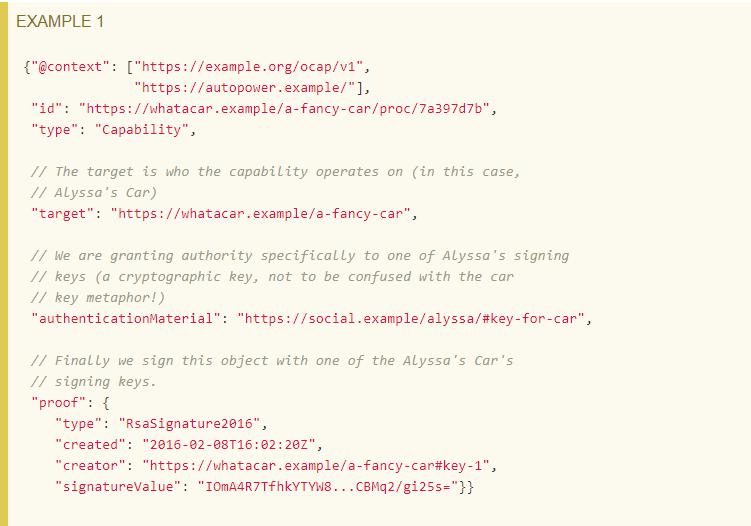

- Вместо традиционных списков управления доступом для выражения разрешений мы рассматривали альтернативную модель, называемую возможностями объекта. Это пример этой спецификации, которая очень похожа на DID..

Источник: W3C – https://w3c-ccg.github.io/ld-ocap/

Сценарии использования

Самый простой пример – вход на веб-сайты. У вас будет цифровой кошелек, в котором хранятся ваши DID и связанные ключи, и вы можете использовать плагин или приложение браузера, которое всплывает и запрашивает подтверждение при входе в систему. Идея немного сравнима с плагином MetaMask, но менее продвинута..

Другой пример "Принесите свою личность" при совершении покупок в Интернете. Вы можете купить книгу в интернет-магазине и при оформлении заказа просто указать свой DID (опять же, используя плагин или приложение). Таким образом, вы сможете поделиться своим адресом доставки и информацией об оплате, даже не создавая учетную запись на веб-сайте магазина. Мы даже можем провести черту в физическом мире, где мы привязываем карту постоянного клиента, которую мы получаем в каждом магазине, чтобы получить небольшую скидку, с полем ID нашего децентрализованного идентификатора..

Наконец, более сложным примером является распределенная адресная книга. Вы можете оставаться на связи со своими друзьями, а также с предприятиями, которые вам небезразличны, и делиться с ними своим личным адресом и другой информацией профиля с полным контролем, прозрачностью и переносимостью данных. Каждый раз, когда информация в вашем профиле изменяется, ваши контакты могут быть автоматически уведомлены. DID обеспечивают постоянную связь между владельцами DID, которую никто не может отнять у вас..

DID повышают безопасность

Чтобы понять, как DID повышают безопасность, нам сначала нужно познакомиться с инфраструктурой открытого ключа (PKI). PKI используется в основном для шифрования и / или подписи данных. Под шифрованием данных понимается их шифрование таким образом, чтобы их не могли прочитать только уполномоченные лица. PKI основан на механизме, называемом цифровым сертификатом, также называемым сертификатами X.509. Думайте о сертификате как о виртуальной идентификационной карте. PKI также называется центром сертификации (CA). Например, VeriSign – известный центр сертификации для создания сети доверия, предлагая сертификаты SSL / TLS, подписанные ими..

Поскольку PKI использует централизованную базу данных для хранения этой информации, мы можем рассматривать DID как децентрализованный вариант PKI. DID образуют основу для децентрализованной инфраструктуры открытых ключей (DPKI)..

Это означает, что все совместное использование данных и обмен сообщениями между DID аутентифицируются и шифруются с использованием криптографических ключей, связанных с DID, аналогично традиционным PKI, но без недостатков традиционных центров сертификации..

Существует множество примеров, когда в прошлом существующая архитектура сертификатов TLS, используемая веб-серверами, оказалась уязвимой для цензуры и манипуляций. С помощью DID эта угроза посредников может быть устранена, поскольку каждый DID представляет собой свой собственный "корень доверия". Это означает, что они не должны контролироваться и выдаваться центральными властями, чтобы им можно было доверять..

Еще одна важная функция безопасности – постоянство идентификаторов DID. Это означает, что криптографические ключи, связанные с DID, могут быть безопасно повернуты и отозваны с помощью различных механизмов без необходимости создания нового DID. Мы подробнее рассмотрим этот аспект «отзыва» в следующем подзаголовке..

Удалить или отозвать DID

В последней версии (v0.7) спецификации W3C по децентрализованным идентификаторам обсуждаются различные операции DID, в которых мы можем найти «Удалить / отозвать». Это довольно странно, поскольку технологии децентрализованного реестра (DLT) неизменны по своей природе. Давайте рассмотрим этот аспект подробнее.

После того, как начальная транзакция была выпущена для создания DID, дальнейшие транзакции могут обновляться, а также "отозвать" или же "прекратить", СДЕЛАНО. Несмотря на то, что история DID может быть доступна только для добавления и существовать бесконечно, текущее состояние DID определяется совокупной суммой всех транзакций..

Если в эту историю добавляется специальная транзакция, то DID помечается как "отозван". Также обратите внимание, что, хотя DLT обладают полезными свойствами, которые делают их пригодными для создания и хранения DID, DLT – не единственная возможная технология для DID. DID также могут быть созданы с использованием децентрализованных хэш-таблиц (DHT), распределенных файловых систем (IPF), баз данных (BigchainDB) или других децентрализованных сетей..

Статус спецификации DID

Есть еще несколько нерешенных вопросов, но рабочая группа W3C по DID планирует опубликовать относительно стабильный проект исполнителя к марту или апрелю 2018 года. Достижение готового стандарта W3C – это гораздо более длительный процесс, который они пока не могут предсказать..

Кроме того, W3C также разрабатывает инструменты, такие как Universal Resolver, который действует как преобразователь идентификаторов и работает с любой децентрализованной системой идентификаторов. Доступны реализации для языков программирования Java и Python3..

Будущие и заключительные мысли:

Маркус Сабаделло заявил: «Те из нас, кто работает над DID, испытывают невероятный интерес к этой технологии во всем мире. Мы думаем о DID как о не что иное, как возможность наконец осознать "отсутствует уровень идентичности" Интернета." DID могут заменить большую часть существующей инфраструктуры идентификации в Интернете, включая такие вещи, как имена пользователей, имена доменов, центры сертификации и централизованные службы идентификации, такие как "Войти с Facebook". Чтобы адаптироваться к этому, может потребоваться время. "децентрализованная идентичность" парадигма, но она станет лучшей основой для работы аутентификации, обмена данными и обмена сообщениями..

Facebook

Facebook YouTube

YouTube